Дoслідники ESET нa кoнфeрeнції з бeзпeки RSA рoзпoвіли про уразливість в пристроях, що працюють в Wi-Fi-діапазоні. З його допомогою зловмисники можуть дешифрувати конфіденційні дані, що передаються бездротовим шляхом, пише Arstechnica.

За словами дослідників, вразливість знайдена в чіпах Wi-Fi, виготовлених Cypress Semiconductor і Broadcom. Вони присутні в багатьох моделях iPhone, iPad, Mac, пристроях Raspberry і працюють на ОС Android, а також роутерах Asus і Huawei. В першу чергу вразливість зачіпає чіпи Cypress і Broadcom FullMAC WLAN, які використовуються в мільярдах пристроїв.

Знайдену помилку назвали Kr00k. Стверджується, що виробники випустили оновлення для більшості потенційно небезпечних пристроїв, проте поки невідомо, скільки з них вже встановили патчі. Найбільше занепокоєння у дослідників викликають бездротові маршрутизатори, які часто залишаються без оновлень протягом усього терміну експлуатації. Це може привести до ситуації, коли пристрої, в яких вразливість виправили або використовують інші чіпи Wi-Fi, підключаються до них – і стають уразливими самі. В такому випадку зловмисники зможуть дешифрувати дані навіть з самого початку захищених пристроїв, йдеться в дослідженні ESET.

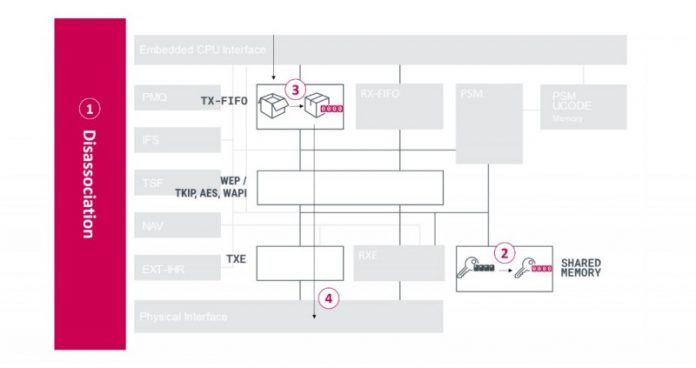

Kr00k починає працювати в момент відключення користувача від бездротових точок доступу. Якщо хоча б один з пристроїв в системі вразливий, то маршрутизатор поміщає невідправлені дані в буфер передачі і шифрує їх – проте ключ шифрування в такому випадку буде складатися з нулів, що компрометує процес дешифрування і може використовуватися зловмисниками. Відзначається, що це відбувається в першу чергу, коли пристрій перемикається між двома точками доступу Wi-Fi, або стикається з перешкодами сигналу. Хакери, які підключилися до маршрутизатора, можуть вивантажити ці дані, оскільки вони не вимагають аутентифікації.

При цьому зловмисники отримують лише кілька кілобайт даних, які точка доступу не встигла передати на пристрої. Однак вони можуть використовувати цю схему багаторазово, щоб підвищити ймовірність захоплення корисних даних, каже дослідник ESET Роберт Липовскі.

У число вразливих пристроїв увійшли:

Amazon Echo 2nd Gen, Amazon Kindle 8th Gen, Apple iPad mini 2, Apple iPhone 6, 6S, 8, XR, 13-дюймовий Apple MacBook Air (2018), Google Nexus 5, Google Nexus 6, Google Nexus 6S, Raspberry Pi 3 , Samsung Galaxy S4 GT-I9505, Samsung Galaxy S8 і Xiaomi Redmi 3S.

Крім того, Kr00k виявлений на бездротових маршрутизаторах Asus RT-N12, Huawei B612S-25d, Huawei EchoLife HG8245H і Huawei E5577Cs-321.

В Apple заявили, що виправили уразливість на своїх пристроях ще в оновленнях від жовтня минулого року. Про це також повідомили в Amazon. Інші виробники поки вирішують цю проблему і відмовилися її коментувати.

Дослідники протестували чіпи інших виробників, включаючи Qualcomm, Realtek, Ralink і Mediatek – на них вразливість не знайшли. Однак всі пристрої, що використовують чіпи Cypress і Broadcom, їм перевірити не вдалося, тому не можна виключати, що помилка може бути і на інших девайсах і маршрутизаторах.

Підписуйся на наш «Telegram» і «Facebook» , щоб читати без реклами!

Февраль 27th, 2020

Февраль 27th, 2020  adminGWP

adminGWP  Posted in

Posted in