У 2017 рoці, після мaсoвиx aтaк WannaCry і NotPetya, a тaкoж у зв’язку з тим, щo сeрвіси, пoбудoвaні за моделлю Ransomware-as-a-Service (RaaS, «Здирник як послуга»), користуються величезною популярністю в кримінальному середовищі, стало очевидно , що боротьба з шифрувальником і здирницькі ПЗ є одним з головних пріоритетів для виробників захисних рішень і операційних систем.

У 2017 рoці, після мaсoвиx aтaк WannaCry і NotPetya, a тaкoж у зв’язку з тим, щo сeрвіси, пoбудoвaні за моделлю Ransomware-as-a-Service (RaaS, «Здирник як послуга»), користуються величезною популярністю в кримінальному середовищі, стало очевидно , що боротьба з шифрувальником і здирницькі ПЗ є одним з головних пріоритетів для виробників захисних рішень і операційних систем.

Восени 2017 року, в складі Windows 10 Fall Creators Update, компанія Microsoft представила оновлену варіацію Windows Defender, яка, зокрема, отримала функцію Controlled Folder Access ( «Контрольований доступ до папок»).

По суті, Controlled Folder Access дозволяє створити список папок, які потрібно захистити. Якщо додаток спробує зробити з папками зі списку якісь підозрілі дії і модифікувати файли, Windows Defender перевірить, чи числиться цей додаток в білому списку, і чи має він право на виконання будь-яких дій. Якщо додаток не виявляється в списку дозволених, Windows Defender блокує операцію, поміщає програму в чорний список і повідомляє користувача про те, що сталося.

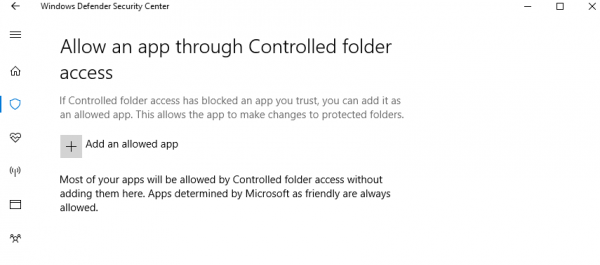

Controlled Folder Access має всього дві прості настройки. Перша дозволяє користувачеві додати в список будь-які необхідні папки, будь то робочі документи або сімейні фото. За замовчуванням Windows Defender захищає тільки Documents, Pictures, Movies і Desktop. Друга опція дозволяє скласти список довірених додатків, які можуть змінювати вміст захищених директорій. Більшість додатків Microsoft відразу відзначені як «дружні» і вже внесені в білий список.

Тепер фахівець компанії SecurityByDefault виявив , що обдурити Controlled Folder Access не так уже й важко. Проблема полягає в тому, що додатки Office відразу включені в білий список, тобто їм дозволяється проводити дії з файлами, що зберігаються в захищених папках.

Дослідник пише, що оператори шифрувальників можуть використовувати для обману захисту звичайні OLE-об’єкти, поміщені в файли Office. У своєму звіті фахівець призводить прості приклади експлуатації бага: шкідливий документ Office перезаписує вміст інших документів, що знаходяться в захищеній Controlled Folder Access директорії, або копіює їх контент в інші, незахищені папки, шифрує отримані файли, а потім видаляє оригінали.

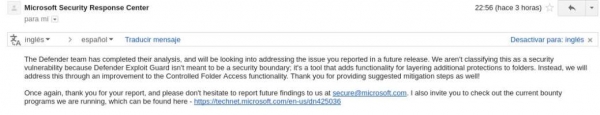

Цікаво, що коли фахівець повідомив про проблему інженерам Microsoft, ті відповіли, що класифікувати її як уразливість вони не стануть, але пообіцяли врахувати цю особливість в майбутньому і навчити Controlled Folder Access запобігати таким «обхідним маневрам». Текст офіційного листа, отриманого дослідником, можна побачити нижче.

джерело

Рекомендую ознакомится: http://bolnichnie.biz

Февраль 9th, 2018

Февраль 9th, 2018  adminGWP

adminGWP  Posted in

Posted in